【重大漏洞预警】Apache Struts2 s2-045远程代码执行漏洞 (CVE-2017-5638)

时间:2017-03-08 10:28:51

小编:动力软件园

阅读:

近日,互联网上披露了Apache Struts 2 S2-045远程代码执行漏洞(CVE-2017-5638),国家网络与信息安全信息通报中心也发了预警。经我中心验证,利用该漏洞,攻击者可在使用基于Jakarta插件文件上传功能的Apache Struts 2服务器上远程执行任意代码,取得网站服务器控制权。

一、漏洞信息

Struts2是第二代基于Model-View-Controller (MVC)模型的JAVA企业级web应用框架。在本次的漏洞事件中,因Jakarta插件文件上传功能存在漏洞,攻击者可以通过构造恶意的Content-Type内容实现在服务器端执行任意代码,最终远程控制服务器。详情可参考以下链接:

http://bobao.360.cn/learning/detail/3571.html

二、漏洞影响

漏洞影响Struts 2.3.5 - Struts 2.3.31, Struts 2.5 - Struts 2.5.10中的全部版本。目前该漏洞的验证代码已经在互联网上公布。

三、加固措施建议

1. 严格过滤 Content-Type 里的内容,严禁ognl表达式相关字段。

2. 如果您使用基于Jakarta插件,请升级到Apache Struts 2.3.32或2.5.10.1版本。

建议升级至Apache Struts 2.3.32或2.5.10.1版本。补丁地址:

Struts 2.3.32:

https://cwiki.apache.org/confluence/display/WW/Version+Notes+2.3.32

Struts 2.5.10.1:

https://cwiki.apache.org/confluence/display/WW/Version+Notes+2.5.10.1

暂不能及时升级的系统也可通过禁用Jakarta插件来暂时规避该漏洞,但此方法不能完全确保系统其他功能不受影响。

热门阅读

-

Nessus工具使用技巧及图解教程(图文)

Nessus工具使用技巧及图解教程(图文)

阅读:4410

-

WebScarab使用教程(图文)

WebScarab使用教程(图文)

阅读:2204

-

工行个人网上银行无法显示此页解决办法(一招搞定)

工行个人网上银行无法显示此页解决办法(一招搞定)

阅读:835

-

Httprint工具使用方法 自动化的http指纹分析工具

Httprint工具使用方法 自动化的http指纹分析工具

阅读:1974

-

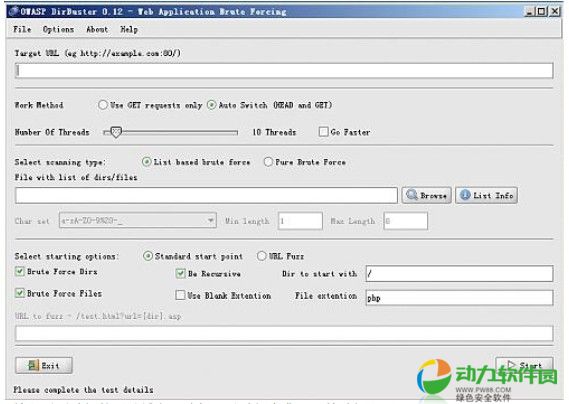

DirBuster使用教程帮助 DirBuster图形界面的操作

DirBuster使用教程帮助 DirBuster图形界面的操作

阅读:1598