wireshark流量包分解合并工具

时间:2018-07-05 10:45:33

小编:动力软件园

阅读:

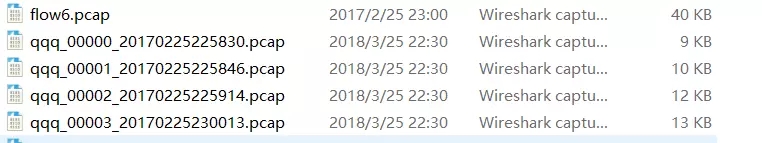

流量包分解合并(wireshark自带)

editcap.exe -c 100D:\dump.pcap D:\test.pcap

![]()

在wireshark中通过filter过滤出sip信令,但是在多个文件中,megecap可以将多个pcap文件合并为一个文件。

用法:mergecap-w <输出文件> <源文件1> <源文件2>...

示例:

mergecap-w compare.pcap a.pcap b.pcap

Tshark-r target.pcap -Y pop -w pop.pcap

附录2:Tshark使用参数详解

Tshark官方文档https://www.wireshark.org/docs/man-pages/tshark.html

捕获接口:

-i:-i指定捕获接口,默认是第一个非本地循环接口;

-f:-f设置抓包过滤表达式,遵循libpcap过滤语法,这个实在抓包的过程中过滤,如果是分析本地文件则用不到。

-s:-s设置快照长度,用来读取完整的数据包,因为网络中传输有65535的限制,值0代表快照长度65535,默认也是这个值;

-p:以非混合模式工作,即只关心和本机有关的流量。

-B:-B设置缓冲区的大小,只对windows生效,默认是2M;

-y:-y设置抓包的数据链路层协议,不设置则默认为-L找到的第一个协议,局域网一般是EN10MB等;

-D:打印接口的列表并退出;

-L:列出本机支持的数据链路层协议,供-y参数使用。

捕获停止选项:

-c:-c捕获n个包之后结束,默认捕获无限个;

-a:-a...duration:NUM,在num秒之后停止捕获;

filesize:NUM,在numKB之后停止捕获;

files:NUM,在捕获num个文件之后停止捕获;

捕获输出选项:

-b... ringbuffer的文件名由-w参数决定,-b参数采用test:value的形式书写;

duration:NUM- 在NUM秒之后切换到下一个文件;

filesize:NUM- 在NUMKB之后切换到下一个文件;

files:NUM- 形成环形缓冲,在NUM文件达到之后;

RPCAP选项:

remotepacket capture protocol,远程抓包协议进行抓包;

-A: -A:,使用RPCAP密码进行认证;

输入文件:

-r:-r设置读取本地文件

处理选项:

-2:执行两次分析

-R:-R,包的读取过滤器,可以在wireshark的filter语法上查看;在wireshark的视图->过滤器视图,在这一栏点击表达式,就会列出来对所有协议的支持。

-Y:-Y,使用读取过滤器的语法,在单次分析中可以代替-R选项

-n:禁止所有地址名字解析(默认为允许所有)

-N:启用某一层的地址名字解析。“m”代表MAC层,“n”代表网络层,“t”代表传输层,“C”代表当前异步DNS查找。如果-n和-N参数同时存在,-n将被忽略。如果-n和-N参数都不写,则默认打开所有地址名字解析。

-d:将指定的数据按有关协议解包输出,如要将tcp8888端口的流量按http解包,应该写为“-dtcp.port==8888,http”;tshark -d. 可以列出所有支持的有效选择器。

输出选项:

-w:-w设置raw数据的输出文件。这个参数不设置,tshark将会把解码结果输出到stdout,“-w-”表示把raw输出到stdout。如果要把解码结果输出到文件,使用重定向“>”而不要-w参数。

-F:-F,设置输出的文件格式,默认是.pcapng,使用tshark-F可列出所有支持的输出文件类型。

-V:增加细节输出;

-O:-O,只显示此选项指定的协议的详细信息。

-P:即使将解码结果写入文件中,也打印包的概要信息;

-S:-S行分割符

-x:设置在解码输出结果中,每个packet后面以HEXdump的方式显示具体数据。

-T:-Tpdml|ps|text|fields|psml,设置解码结果输出的格式,包括text,ps,psml和pdml,默认为text

-e:如果-Tfields选项指定,-e用来指定输出哪些字段;

-E:-E=如果-Tfields选项指定,使用-E来设置一些属性,比如

header=y|n

separator=/t|/s|

occurrence=f|l|a

aggregator=,|/s|

-t:-t a|ad|d|dd|e|r|u|ud设置解码结果的时间格式。“ad”表示带日期的绝对时间,“a”表示不带日期的绝对时间,“r”表示从第一个包到现在的相对时间,“d”表示两个相邻包之间的增量时间(delta)。

-u:s|hms 格式化输出秒;

-l:在输出每个包之后flush标准输出

-q:结合-z选项进行使用,来进行统计分析;

-X:扩展项,lua_script、read_format,具体参见manpages;

-z:统计选项,具体的参考文档;tshark-z help,可以列出,-z选项支持的统计方式。

其他选项:

-h:显示命令行帮助;

-v:显示tshark的版本信息;

附录3:Pyshark过滤参数

a=pyshark.FileCapture(path,display_filter='http')

a为定义pcap文件对象

本次主要用到过滤参数有

a.highest_layer 最高层的协议内容

a.http.request_method 请求方法

a.http.chat 访问方法加路径

a.http.request_uri 访问路径

a.http.host访问host地址

a.http.field_names http包参数

a.ip.src_host源ip地址

a.ip.dst_host目的地址

a.http.request_full_uri url地址

str(c.http.file_data) 返回包内容

-

模拟企业流量入侵溯源分析背景介绍:公司检测到异常流量,及多名员工收到钓鱼邮件,发现某邮件系统存在漏洞, 黑客通过该漏洞获取大量信息,所以抽取当天网络流量进行分析,数量有5.3G,大概一千三百时间:2018-07-05

模拟企业流量入侵溯源分析背景介绍:公司检测到异常流量,及多名员工收到钓鱼邮件,发现某邮件系统存在漏洞, 黑客通过该漏洞获取大量信息,所以抽取当天网络流量进行分析,数量有5.3G,大概一千三百时间:2018-07-05 -

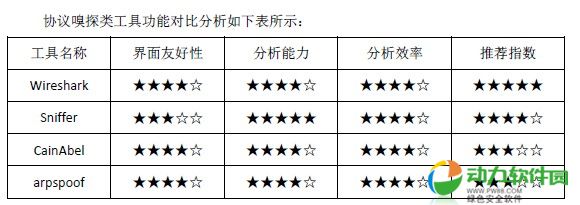

协议嗅探类工具功能对比分析Wireshark:一款功能强大的免费协议嗅探与分析工具,推荐指数为5星。 Sniffer:一款功能强大的付费协议嗅探与分析软件/硬件,推荐指数为4星。 CainAbel:通过arp欺骗时间:2014-05-26

协议嗅探类工具功能对比分析Wireshark:一款功能强大的免费协议嗅探与分析工具,推荐指数为5星。 Sniffer:一款功能强大的付费协议嗅探与分析软件/硬件,推荐指数为4星。 CainAbel:通过arp欺骗时间:2014-05-26

热门阅读

-

Nessus工具使用技巧及图解教程(图文)

Nessus工具使用技巧及图解教程(图文)

阅读:4410

-

WebScarab使用教程(图文)

WebScarab使用教程(图文)

阅读:2204

-

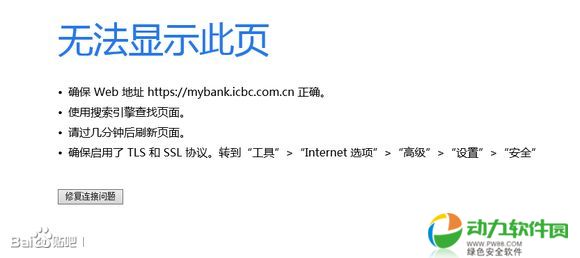

工行个人网上银行无法显示此页解决办法(一招搞定)

工行个人网上银行无法显示此页解决办法(一招搞定)

阅读:835

-

Httprint工具使用方法 自动化的http指纹分析工具

Httprint工具使用方法 自动化的http指纹分析工具

阅读:1974

-

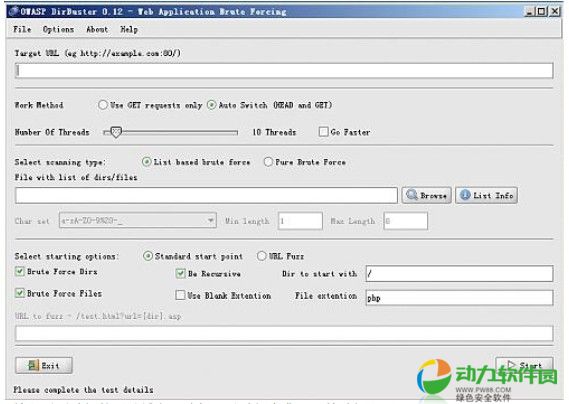

DirBuster使用教程帮助 DirBuster图形界面的操作

DirBuster使用教程帮助 DirBuster图形界面的操作

阅读:1598