渗透测试实践指南必知必会的工具与方法(第二章、侦查)

时间:2016-08-03 14:39:55

小编:动力软件园

阅读:

(建立搜集到的信息与受攻击者IP地址之间的关系)

1.在收集目标相关信息上所花的时间越多,后续阶段工作的成功率就越高。

2.以彻底地搜索目标的公共信息作为开始(OSNT,开源情报)

①收集与目标有关的信息,越多越好;

②分类所有收集的信息,创建可进行攻击的IP地址或者URL列表

3.典型的策略应该同时包括 主动 和 被动侦查

①主动侦查:直接与目标系统进行交互(目标可能会记录下我们的IP地址及活动)

②被动侦查:利用可以从网上获取的海量信息(最好将收集到的信息进行集中的电子格式保存)

被动侦查对Hacker来说,是一项低风险、高回报的工作。

4.HTTrack(网站复制机)

注:克隆网站很容易被跟踪,同时也会被认为极具攻击性。

5.GoogleHacking for Penetration Testers(渗透测试人员应该知道的Google黑客技术,是一本书,网上有PDF)

6.Google指令(注意可以将多个指令搭配起来使用)

①site:指定站点

例如:胡昊 site:nju.edu.cn (此处是半角冒号)

②allintitle:网页标题必须包含所有关键字才会出现在搜索结果中

③intitle: 任意一个

④inurl:包含某些特定字符的网站

(例如: inurl:admin inurl:login)

⑤cache:让Google 只显示网页快照里的信息

注:搜索Google 的网页快照可能比搜素目标网站更有价值,因为不但可以减少在目标服务器上留下的痕迹,活动不易受到追踪,而且还能有机会浏览原网站上已被移除的网页和文件。

⑥filetype:搜索特定的文件扩展名

(可能用到的搜索内容:logon, signin, signon, forgotpassword, forgot, reset)

注:www.exploit-db.com 很有用的一个网站。

7.善用 新闻组 、 社交媒体 和BBS

8.The Harvester

可以快速准确地给电子邮件及其子域名建立目录(注意尽量使用最新版本)

使用实例(先 cd 到TheHarvester 目录下):

./theharvester.py -d example.com -l 10 -b google

<-d > 指定目标的域名,上例中是 “example.com”

<-l > 小写的L,指定搜索结果的数目,上例中是“10”

<-b > 用来指定搜索的公共知识库,可选有 Google , Bing, PGP, LinkedIn

(可以使用 -b all 同时搜索 Harvester 能够使用的所有知识库)

9.Whois

命令格式:whois target_domain

例如: whois nju.edu.cn

(也可以在 http://www.whois.net进行搜索;

可以使用 Whois 对 引用URL(ReferralURL)字段提供的链接地址进一步的搜索)

10.Netcraft

http://news.netcraft.com

11.Host(主机名 与 IP地址之间的转换)

命令格式:host target_hostname(例如: host www.baidu.com)

或 host IP_address (例如: host 66.33.206.206)

(可以使用 < -a > 参数显示详尽的输出;

可以使用 “man host”查看 host 的详细使用手册和帮助文档)

12.从DNS中提取信息

①信息收集的其中一个主要目标是收集目标的IP地址

②DNS服务器运行原则经常是“没到坏掉时就别去管它”

③AXFR request: 从DNS服务器请求在主DNS服务器上更新信息的一类域名系统的请求

④NS Lookup:

查询DNS服务器,并可能获得DNS服务器知道的各种主机的记录

操作步骤:a) nslookup

b) server 8.8.12.8(想要查询的DNS服务器的IP地址)

c) set type = any (此时提供更完整的DNS记录,

也可以使用“set type = mx”只显示电子邮件的服务器IP地址)

⑤Dig

a)命令格式:

dig @target_ip

b) dig 命令还能进行区域传输(使用 -t AXFR 参数)

例如:dig @192.168.1.23example.com -tAXFR

(上述命令针对IP为192.168.1.23 以及域名为 example.com 的DNS服务器进行区域传输,当区域传输不受限制时,目标DNS服务器将会返回与目标域名相关的主机和IP地址列表)

⑥Fierce(区域传输失败时使用,向目标DNS服务器发送一系列查询,对主机名进行暴 力枚举)

使用实例:cd /usr/bin/fierce

./fierce.pl -dns trustedsec.com

13.从电子邮件服务器提取信息

①“你必须放进来的,你就无法进行阻拦”

②可以首先发送一封附件为空的批处理文件或是想“calc.exe”之类的非恶意可执行文件的电子邮件,目的在于收到退信。

A)退信通常会告诉我们扫描该邮件的杀毒软件是什么及其版本号。

B)检查邮件的Internet头可以获得很多信息,例如 IP地址,软件版本,电子邮件服务器的品牌等等。

14.MetaGooFil

提取元数据(Metadata),对文件的描述信息。

使用实例:A)cd /usr/bin/metagoofil

B)mkdir for_new_data(为保持原目录的整洁)

C)./metagoofil.py -d example.com -tpdf,doc,xls,pptx -n 20

-o for_new_datta -fresults.html

< -d > 指定搜索目标域

< -t > 指定查找和下载哪一种或哪些类型的文件,例如:pdf, doc, xls, ppt,

odp, ods, docx,xlsx, pptx.

< -n > 指定每个类型下载文件的数量

< -o > 指定找到的和下载的文件存储的目录,上例是“for_new_data”文件夹

< -f > 指定一个输出文件,生成一个格式化文档,以便审核和编目

15.ThreatAgent Drone

https://www.threatagent.com

使用它将为目标创建完整的档案,将OSINT(OpenSource Intelligence)提升到一个新的水平,作者强烈推荐使用。

16.社会工程

侦查或者Hacker活动不谈社会活动是不完整的。

17.筛选相信寻找可攻击的目标

整理信息时建立列表,用来记录收集到的IP地址,电子邮件地址,主机名称和URL

18.接下来该做什么

①学习Google 以外的其它搜素引擎的指令,进行侦查时使用多个引擎

②Windows 系统下,FOCA 和SearchDiggity 是提取元数据的利器

③GHDB

www.hackersforcharity.org/ghdb

④Maltego

⑤Robertex

-

渗透测试实践指南必知必会的工具与方法(第八章、渗透测试总结)1.编写渗透测试报告 ①综合报告 ②对渗透测试执行情况的概述(帮助客户理解控制或者入侵系统的成功程度) ③详细报告 ④原始输出(假如需要的话)时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第八章、渗透测试总结)1.编写渗透测试报告 ①综合报告 ②对渗透测试执行情况的概述(帮助客户理解控制或者入侵系统的成功程度) ③详细报告 ④原始输出(假如需要的话)时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第七章、第七章、维持访问)1.使用Back door(后门)及Rootkit维持访问①Back door:运行在目标计算机上的隐藏进程,使得攻击者随时返回(或连接)到目标计算机上②Rootkit:一类特殊的软件,深嵌在操作系时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第七章、第七章、维持访问)1.使用Back door(后门)及Rootkit维持访问①Back door:运行在目标计算机上的隐藏进程,使得攻击者随时返回(或连接)到目标计算机上②Rootkit:一类特殊的软件,深嵌在操作系时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第六章、基于Web的漏洞利用)1.常见Web应用入侵框架: ①w3af(Web应用程序审计和攻击框架); ②Burp Suite; ③ZAP(OWASP的Zed攻击代理); ④Websecurify; ⑤Paros时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第六章、基于Web的漏洞利用)1.常见Web应用入侵框架: ①w3af(Web应用程序审计和攻击框架); ②Burp Suite; ③ZAP(OWASP的Zed攻击代理); ④Websecurify; ⑤Paros时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第五章、社会工程)1.社会工程工具包(Social-Engineer Toolkit)(SET)2.在Kali的文件夹结构中,/usr/bin/<工具名>中放置了二进制文件,真正的应用程序文件在/usr/share/<工具名>中3.SET安装在时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第五章、社会工程)1.社会工程工具包(Social-Engineer Toolkit)(SET)2.在Kali的文件夹结构中,/usr/bin/<工具名>中放置了二进制文件,真正的应用程序文件在/usr/share/<工具名>中3.SET安装在时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第四章、漏洞利用)1.在线密码破解器(指与SSH或者Telnet 等“活跃服务”交互的一种攻击技术) ①Medusa 命令格式: medusa -h target_ip -u username -Ppassword_dictiona时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第四章、漏洞利用)1.在线密码破解器(指与SSH或者Telnet 等“活跃服务”交互的一种攻击技术) ①Medusa 命令格式: medusa -h target_ip -u username -Ppassword_dictiona时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第三章、扫描)(建立IP地址与开放端口和服务的映射关系)1.扫描过程的通常步骤①用Ping数据包验证系统是否正在运行判断目标系统是否已经开启以及是否可以与我们的计算机进行通信(这一步时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第三章、扫描)(建立IP地址与开放端口和服务的映射关系)1.扫描过程的通常步骤①用Ping数据包验证系统是否正在运行判断目标系统是否已经开启以及是否可以与我们的计算机进行通信(这一步时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第一章、什么是渗透测试)1.白盒渗透测试:不尝试隐身攻击,考虑全面性。2.黑盒渗透测试:模拟攻击者进行攻击。3.APT(AdvancedPackage Tool, 高级打包工具)① apt-get install② apt-update③ apt-c时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第一章、什么是渗透测试)1.白盒渗透测试:不尝试隐身攻击,考虑全面性。2.黑盒渗透测试:模拟攻击者进行攻击。3.APT(AdvancedPackage Tool, 高级打包工具)① apt-get install② apt-update③ apt-c时间:2016-08-03

热门阅读

-

Nessus工具使用技巧及图解教程(图文)

Nessus工具使用技巧及图解教程(图文)

阅读:4410

-

WebScarab使用教程(图文)

WebScarab使用教程(图文)

阅读:2204

-

工行个人网上银行无法显示此页解决办法(一招搞定)

工行个人网上银行无法显示此页解决办法(一招搞定)

阅读:835

-

Httprint工具使用方法 自动化的http指纹分析工具

Httprint工具使用方法 自动化的http指纹分析工具

阅读:1974

-

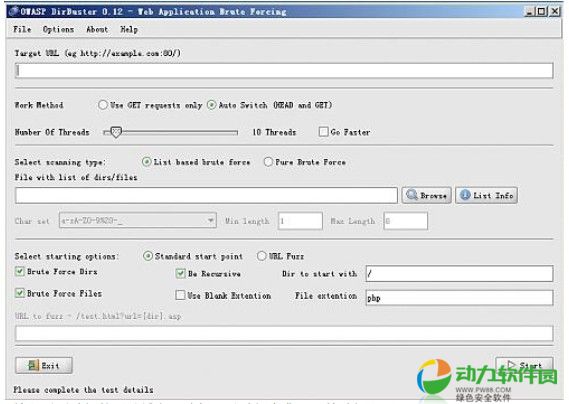

DirBuster使用教程帮助 DirBuster图形界面的操作

DirBuster使用教程帮助 DirBuster图形界面的操作

阅读:1598