JAVA反序列化远程命令执行漏洞

时间:2015-12-24 11:42:29

小编:动力软件园

阅读:

近期,Apache Commons Collections基础类库被披露存在“反序列化远程代码执行”漏洞,WebLogic、WebSphere、Jboss和Jenkins等多款WEB容器受到漏洞影响,攻击者利用该漏洞可远程执行任意系统命令。

一、 漏洞信息

JAVA是一种面向对象的语言,其中的类、属性、方法都可称为对象。将JAVA类对象转换为字节序列的过程称之为序列化。其主要用途是将JAVA对象的字节序保存在磁盘上或用于网络传输。

Apache Commons Collections基础类库在进行反序列化处理时,使用 ObjectInputStream 类调用 readObject函数去读取用户传递过来的序列化对象字节流数据。攻击者通过发送精心构造的代码调用链,可使readObject函数在反序列化字节流时发生异常,创建恶意的代码调用链,导致恶意代码被执行。详情可参考以下链接:

http://www.cert.org.cn/publish/main/9/2015/20151119141248580713712/20151119141248580713712_.html

http://www.cnvd.org.cn/flaw/show/CNVD-2015-07556

二、 漏洞影响

Apache Commons工具集广泛应用于JAVA技术平台, WebLogic、IBM WebSphere、JBoss、Jenkins和OpenNMS等应用都大量调用了Commons工具集,通过远程代码执行可对上述应用发起远程攻击。

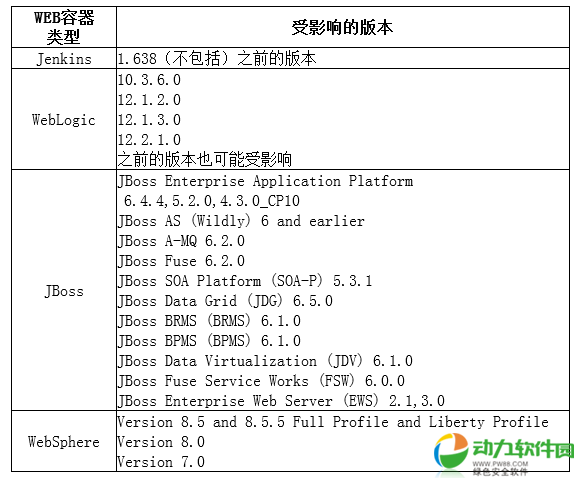

受该漏洞影响的WEB容器及版本详细如下:

三、 加固措施建议

1、Jenkins

参照以下链接升级到1.638之后的版本

https://jenkins-ci.org/content/mitigating-unauthenticated-remote-code-execution-0-day-jenkins-cli

2、Weblogic

(1)Weblogic厂商暂时未提供补丁,可参考以下链接进行临时修复

http://www.oracle.com/technetwork/topics/security/alert-cve-2015-4852-2763333.html

(2)密切关注厂商补丁发布信息

https://support.oracle.com/rs?type=doc&id=2075927.1

3、JBoss

参照以下链接升级基础类库

https://issues.apache.org/jira/browse/COLLECTIONS-580

4、WebSphere

参照以下链接进行修复:

http://www-01.ibm.com/support/docview.wss?uid=swg21970575

请注意版权!转载须写明出处:动力软件园 http://www.pw88.com

热门阅读

-

Nessus工具使用技巧及图解教程(图文)

Nessus工具使用技巧及图解教程(图文)

阅读:4410

-

WebScarab使用教程(图文)

WebScarab使用教程(图文)

阅读:2204

-

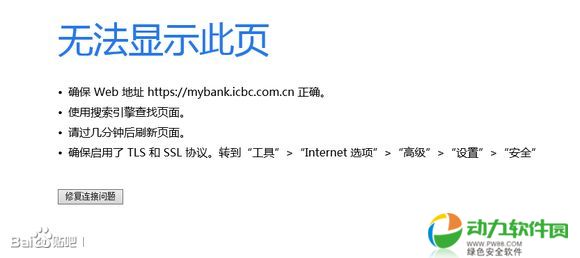

工行个人网上银行无法显示此页解决办法(一招搞定)

工行个人网上银行无法显示此页解决办法(一招搞定)

阅读:835

-

Httprint工具使用方法 自动化的http指纹分析工具

Httprint工具使用方法 自动化的http指纹分析工具

阅读:1974

-

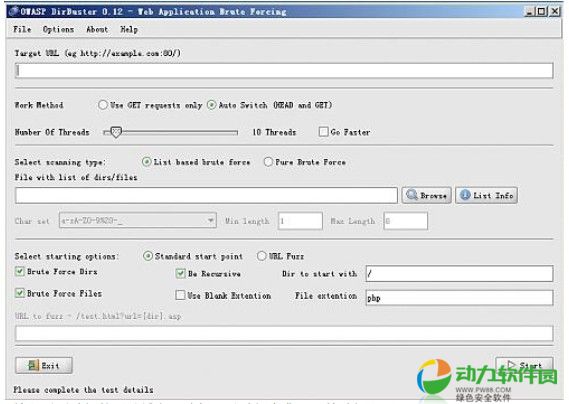

DirBuster使用教程帮助 DirBuster图形界面的操作

DirBuster使用教程帮助 DirBuster图形界面的操作

阅读:1598