2015年威胁发展态势预测

时间:2015-01-06 09:09:25

小编:动力软件园

阅读:

2015年威胁发展态势预测:重塑安全信任

Intel Security 发布了《迈克菲实验室威胁报告(2014 年 11 月刊)》,内容包含对 2014 年第三季度威胁活动的分析以及对 2015 年威胁态势的预测。根据这份报告,2014 年第三季度创下了威胁发展史上的数个里程碑,利用长期存在的互联网信任标准实施攻击的网络事件屡见不鲜。根据迈克菲实验室的预测,2015 年的威胁态势主要有以下几个特点:利用互联网信任标准实施的攻击越来越多;在移动和物联网 (IoT) 领域新的攻击层出不穷;网络间谍能力(包括逃避沙盒检测技术的能力)日益增强。

在第三季度,迈克菲实验室每分钟检测到的新威胁数量超过 307 个,换而言之,每秒超过 5 个。本季度,移动恶意软件样本数量增长 16%,总体恶意软件年同比激增 76%。研究人员还发现了利用互联网信任模式的新的威胁尝试,包括诸如 Heartbleed 和 BERserk 的安全套接字层 (SSL) 漏洞,以及持续滥用数字签名来将恶意软件伪装成合法代码的行为。

迈克菲实验室预测,2015 年不法之徒将寻求拓展其能力以长期规避检测,威胁组织越来越多地采用网络间谍技术,以期在延长的有针对性攻击行动中监控和采集宝贵的数据。研究人员预计,旨在发现应用程序、操作系统和网络漏洞的行为会愈发猖獗,随着黑客不断尝试规避基于应用程序和 hypervisor 的检测,沙盒技术的局限性会越来越引起重视。

迈克菲实验室高级副总裁 Vincent Weafer 指出:“2014 年将作为信任动摇之年被铭记。一系列史无前例的事件动摇了行业对长期建立起来的互联网信任模式的信心,使消费者对企业保护自己数据的能力产生怀疑,同时也使企业对其及时检测并遏制有针对性攻击的能力缺乏自信。要在 2015 年重塑信任需要更强的行业协作,针对新的威胁态势制定新的标准,通过充分利用威胁数据缩短威胁检测时间,形成新的安全状态。最终,我们需要构建一种新的安全模式,使其可以通过设计内置于或无缝集成到计算体系每一层的每一个设备中。”

迈克菲实验室 2015 年威胁趋势预测要点:

1.网络战和间谍战术日益普遍。老手成为更加隐匿的信息收集者,而具备网络攻击能力的新手不断寻求方法来窃取敏感信息并击垮对手,这种局面将使网络间谍攻击继续以高频率增长。

现有的威胁组织将努力增强能力,以达到在受害系统和网络中长期隐身的目的。

网络犯罪分子将专注于监控系统和采集有关个人的高价值信息、知识产权信息和业务运营情报。

迈克菲实验室预测,更多的小型民族国家和恐怖组织将会利用网络战这种手段。

2.物联网攻击更频繁、更有利可图、更严重。除非从一开始便在其架构中内置了安全控制,否则,仓促地大规模部署物联网设备将导致安全和隐私保护严重滞后。这种急于求成的做法以及这些设备中所存储、处理和共享的数据的高价值将使物联网相关攻击在 2015 年最为引人注目。

在类似医疗保健这样的环境中物联网设备的日益普及为不法之徒访问个人数据甚至是更有价值的信用卡数据提供了可乘之机。例如,根据题为《网络犯罪揭秘:网络犯罪即服务》(Cybercrime Exposed: Cybercrime-as-a-Service) 的迈克菲实验室报告,在网络犯罪社区,窃取的医疗保健信息的现有价格大约为每个 10 美元,是窃取的美国信用卡号价格的 10 至 20 倍。

3.隐私争论日趋激烈。随着政府部门和企业继续纠结于如何界定何为正常或授权访问个人信息,数据隐私将继续成为热点话题。

2015 年,我们将会看到讨论仍将继续,而对于个人信息的构成以及此类信息在多大程度上可供组织或个人访问和共享,依旧缺乏清晰界定。

我们将看到数据隐私规则和法规在规模和内容方面将不断发展,甚至可能会看到法律开始规范原有匿名数据集的使用。

欧盟、拉美的一些国家以及澳大利亚、日本、韩国、加拿大和许多其他国家可能会制定更加严格的数据隐私法规。

4.勒索软件向云端迈进。勒索软件传播、加密和寻找目标的方法将不断进步。更多的移动设备有可能遭受攻击。

我们预测,设法规避系统中所安装的安全软件的勒索软件变种,将专门针对以按需付费方式使用基于云的存储解决方案的终端。

一旦终端遭受感染,勒索软件将尝试攻击登录用户存储的凭据,以感染备份的云存储数据。

据预测,以云备份数据为目标的勒索软件技术在移动领域将同样大行其道。

我们预计,使用虚拟货币作为赎金支付手段的移动勒索软件将不断增长。

5.新的移动攻击浮出水面且能力不断增强。新的移动技术拓展了攻击面,移动攻击将继续呈现快速增长的态势。

恶意软件生成工具以及针对移动设备的恶意软件源代码层出不穷,进一步降低了以这些设备为目标的网络犯罪分子的入门门槛。

不可信的应用商店将继续成为移动恶意软件的主要来源。对这些应用商店的访问流量将被恶意广告所驱动,在移动平台,恶意广告增势迅猛。

6.POS 攻击增长依旧,并且随着数字支付的普及而发展。销售点 (POS) 攻击仍然有利可图,随着消费者广泛采用基于移动设备的数字支付系统,这为网络犯罪分子提供了可供利用的新的攻击面。

零售商在努力部署更多采用芯片密码 (Chip-and-Pin) 的卡和读卡器,迈克菲实验室预计,由于在北美大量的 POS 设备需要升级,因此,2015 年针对 POS 系统的攻击将继续增长。

近场通讯 (NFC) 数字支付技术将成为可供利用的全新攻击面,除非用户指南能够成功指导用户控制其移动设备上的 NFC 功能。

7.Shellshock 引发 Unix、Linux 攻击。非 Windows 恶意软件攻击仍将增长,原因在于 Shellshock 漏洞。

根据迈克菲实验室的预测,鉴于存在潜在漏洞的 Unix 或 Linux 设备(从路由器到电视机、工业控制器、飞行系统以及重要基础设施)数量的庞大,Shellshock 的余震可能延续多年。

2015 年,随着攻击者不断找寻可用来实施攻击的漏洞,这一余震将促使非 Windows 恶意软件继续显著增长。

8.更多软件瑕疵被不断利用。随着常用软件产品的新瑕疵被不断发现,利用这些漏洞实施的攻击可能会呈现增长。

迈克菲实验室预测,攻击技术(例如,stack pivoting)、以返回和跳转为导向的编程以及对 64 位软件的更深入理解,将继续推动新发现漏洞数量的增加,进而也促使利用这些新发现的漏洞实施的攻击量的增长。

9.针对沙盒的新的逃逸技术。逃避沙盒技术将成为 IT 安全的一大主战场。

随同重要和常用应用程序一并实施的沙盒技术中已被发现存在漏洞。迈克菲实验室预测,利用这些漏洞实施攻击并逃避应用程序沙盒的技术数量将保持增长。

除了应用程序沙盒技术,迈克菲预测,2015 年将出现能够成功利用 hypervisor 漏洞攻破一些安全厂商孤立沙盒系统的恶意软件。

请注意版权!转载须写明出处:动力软件园 http://www.pw88.com

热门阅读

-

Nessus工具使用技巧及图解教程(图文)

Nessus工具使用技巧及图解教程(图文)

阅读:4410

-

WebScarab使用教程(图文)

WebScarab使用教程(图文)

阅读:2204

-

工行个人网上银行无法显示此页解决办法(一招搞定)

工行个人网上银行无法显示此页解决办法(一招搞定)

阅读:835

-

Httprint工具使用方法 自动化的http指纹分析工具

Httprint工具使用方法 自动化的http指纹分析工具

阅读:1974

-

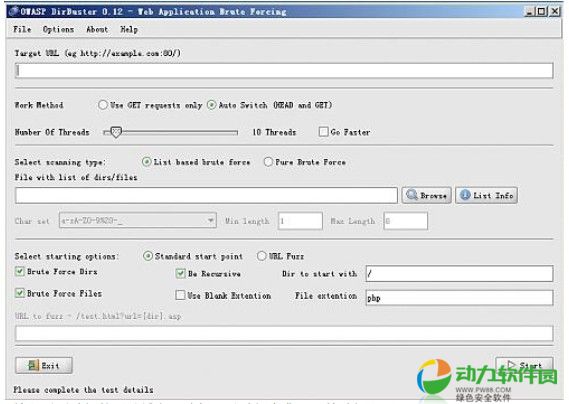

DirBuster使用教程帮助 DirBuster图形界面的操作

DirBuster使用教程帮助 DirBuster图形界面的操作

阅读:1598